| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

- Injection #Reflected #웹취약점

- 객체

- java

- PYTHON

- 파일 접근 권한 #linux #chown #chmond #umask #명령어

- Forensic #CTF #디지털포렌식 #disk forensic

- It

- 디지털포렌식챌린지 #dfchallenge #디지털포렌식 #Forensic

- HTML Injection #bWAPP

- 디지털 포렌식

- 자바

- forensic

- 프로그래밍

- EnCase #mount #Forensic #image mount

- evm

- CIDR #서브넷 #Network #ip 주소고갈

- 정보보안기사 #정보보안산업기사 #클라우드컴퓨팅 #보안 #컴퓨팅보안

- 디지털포렌식 연구회 워크샵 #디지털포렌식 #디지털포렌식챌린지 #Forensic #ctf #정보보호학회

- 포렌식

- 비박스 #웹취약점분석 #버그바운티 #bee-box #웹 #모의해킹

- snedmail #linux #정보보안기사 #정보보안산업기사 #mail protocol

- 파이썬

- 코딩

- 안드로이드 #스레드 #핸들러 #예제

- 탈중화

- #정보보안 #어셈블리 #저급언어 #기계어 #it #정보보안

- 정보보안기사 #정보보안산업기사 #2020년 정보보안기사 #시험일정

- Forensic CTF #disk Forensic #windows file analyzer #WFA #Codegate 2012 F100

- 메소드

- 안드로이드 #서비스 #안드로이스 서비스 #Android #java

- Today

- Total

Jsecurity

액세스 리스트의 동작 원리와 설정 본문

접근 제어 리스트 (Access Control List)

- 보안은 기본적으로 부정(Deny)를 의미, 원칙적으로 차단을 기본으로 하고 예외적으로 허가된 것만 통과

access-list 1 permit 10.1.1.0 0.0.0.255

access-list 1 deny any

- 암묵적인 부정(Implicit Deny)-any은 모든을 의미

나머지를 모두 차단하는 명령은 필요하지 않고, 표준 액세스 리스트, 확장 액세스 리스트 등 모든 리스트가 적용된다.

- 설정 순서또한 중요함, 룰의 검사시 순서대로 검사하기 때문

복수 라인의 액세스 리스트

RTA(config)# access-list 1 permit 10.1.1.0 0.0.0.255

RTA(config)# access-list 1 deny 10.1.1.10 0.0.0.0- 첫번째 라인이 만족되면, 더 이상 액세스 리스트를 검사하지 않음

- 암묵적 부정이 숨겨져 있어 하락 이외에는 차단

세부적인 정보(32비트) -> 가장 일반적인 리스트로 끝나야 함(24비트)

RTA(config)# access-list 1 deny 10.1.1.10 0.0.0.0

RTA(config)# access-list 1 permit 10.1.1.0 0.0.0.255

특정 출발지를 차단하고 나머지를 모두 허용하는 액세스 리스트

RTA(config)# access-list 2 deny 192.168.1.32 0.0.0.0

RTA(config)# access-list 2 deny host 200.200.1.10

RTA(config)# access-list 2 permit any암묵적인 부정이 전체를 덮어 버려 전체 허용이 가능하며, host 명령을 사용하여 0.0.0.0 와일드카드 마스크를 대신한다.

라우터 접근제한

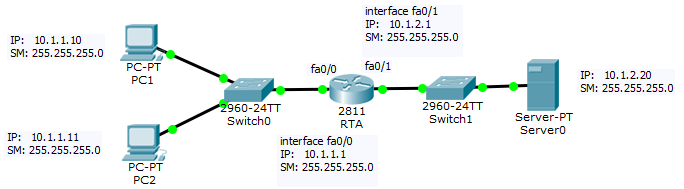

PC1과 PC2중 한대의 PC만 제한

RTA# show access-list 1

Standard IP access list 1

10 deny 10.1.1.10 255.255.255.0 (12 match(es))

(PC1만 차단)

RTA(config)# access-list 1 deny 10.1.1.10 0.0.0.0

RTA(config)# access-list 1 permit any

(PC2만 허용)

RTA(config)# no access-list 1 (access-list 1 전부 삭제)

RTA(config)# access-list 1 permit 10.1.1.11 0.0.0.0확장 액세스 리스트 설정 명령 구문

access-list access-list-number {permit | deny} protocol source-address wildcard-mask [source-port] destination-address wildcard-mask [destination-port]

access-list-number: 100~199

protocol: tcp, udp, icmp, ip

확장 액세스 리스트 예시 설정

RTA(config)# access-list 100 permit tcp 192.168.2.0 0.0.0.255 host 192.168.1.50 eq www

- 출발지 네트워크의 호스트들이 192.168.1.50의 80번 포트로 향하는 TCP 트래픽을 차단

RTA(config)# access-list 100 permit udp 192.168.2.0 0.0.0.255 host 192.168.1.10 eq domain

- 출발지 네트워크의 호스트들이 192.168.1.10의 53번 포트로 향하는 UDP 트래픽을 차단

RTA(config)# access-list 100 permit ip host 192.168.2.100 host 192.168.1.100

- 출발지 IP의 호스트 에서 목적지 IP의 호스트로의 트래픽을 차단

eq protocol: 생략가능확장 액세스 리스트 GNS 실습

PC1에서 웹 트래픽 차단

RTA(config)# access-list 100 deny tcp host 10.1.1.10 host 10.1.2.20 eq www

RTA(config)# access-list 100 permit tcp any any eq www

RTA(config)# access-list 100 permit ip any anyPC1의 네트워크에서 향하는 웹 트래픽 허용

RTA(config)# access-list 100 permit tcp 10.1.1.0 0.0.0.255 host 10.1.2.20 eq www적용

RTA(config)# int fa0/0

RTA(config-if)# ip access-group 100 inPC1에서 서버로의 모든 트래픽 차단 그 외는 모두 허용

RTA(config)# access-list 100 deny ip host 10.1.1.10 host 10.1.2.20

RTA(config)# access-list 100 permit tcp any anyPC1 네트워크에서 서버로 향하는 모든 트래픽 허용 이외는 모든 차단

RTA(config)# access-list 100 permit ip 10.1.1.0 0.0.0.255 host 10.1.2.20네임드 액세스 리스트 (Named Access List)

- 액세스 리스트 번호를 사용하는 것보다 네임드 액세스 리스트 사용하면, 용도를 인지하기 쉽다.

ip access-list 명령 사용

RTA(config)# ip access-list standard LAN_TRAFFIC_FILTER

RTA(config-std-nacl)# deny host 192.168.1.32

RTA(config-std-nacl)# deny 192.168.2.0 0.0.0.255

RTA(config-std-nacl)# permit any

RTA# show ip access-list LAN_TRFFIC_FILTER

standard IP access list LAN_TRAFFIC_FILTER

10 deny 192.168.1.32

20 deny 192.168.2.0, wildcard bits 0.0.0.255

30 permit any

RTA(config)# int fa0/0

RTA(config-if)# ip access-group LAN_TRAFFIC_FILTER in

RTA(config)# ip access-list extended FILTER_TO_INTERNET

RTA(config-std-nacl)# permit tcp any any eq www

RTA(config-std-nacl)# permit udp any any eq domain

RTA(config-std-nacl)# permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

RTA# show ip access-list FILTER_TO_INTERNET

Extended IP access list FILTER_TO_INTERNET

10 permit tcp any any eq www

20 permit udp any any eq domain

30 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

RTA(config)# int fa0/0

RTA(config-if)# ip access-group FILTER_TO_INTERNET in

'Network' 카테고리의 다른 글

| 액세스 리스트 편집 (0) | 2019.09.20 |

|---|---|

| Cisco 액세스 리스트의 개요 (0) | 2019.09.20 |

| 데이터 통신의 구성요소 (0) | 2019.09.18 |

| 데이터 통신의 정의 (0) | 2019.09.10 |

| UDP 프로토콜 (0) | 2019.08.25 |